Malware para Android intercepta ligações para bancos, redirecionando vítimas para números fraudulentos

TechSpot significa análise e aconselhamento de tecnologia em que você pode confiar .

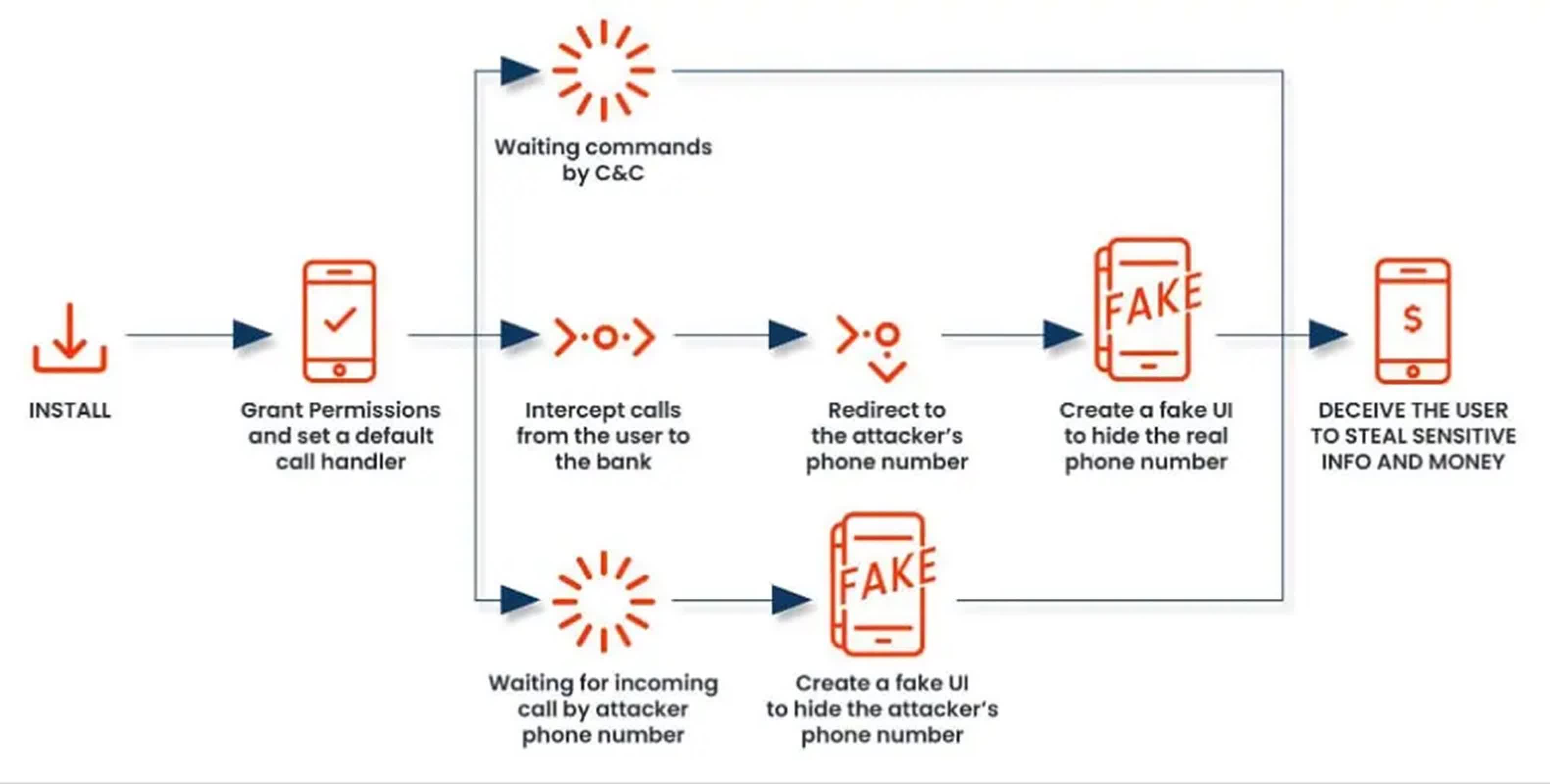

Conclusão: O aspecto mais alarmante do FakeCall é sua capacidade de simular chamadas recebidas de funcionários do banco. Esse recurso é projetado para tranquilizar as vítimas de que nada está errado e enganá-las para que divulguem credenciais de conta por meio de táticas de engenharia social.

Identificado pela primeira vez em 2022, o FakeCall é um software malicioso que foi desenvolvido para sequestrar contas bancárias. Ele faz isso interceptando chamadas feitas para instituições financeiras e, em seguida, redirecionando-as para criminosos cibernéticos que se passam por representantes bancários para extrair informações confidenciais e obter acesso não autorizado aos fundos das vítimas — um golpe chamado phishing de voz, ou "vishing" para abreviar. Nos anos seguintes, ele passou por uma evolução significativa e ressurgiu com novos recursos alarmantes, apresentando um perigo ainda maior para usuários do Android em todo o mundo.

Um total de 13 novas variantes do FakeCall foram descobertas por pesquisadores da empresa de segurança móvel Zimperium. Elas mostram uma gama de capacidades novas e aprimoradas que indicam um investimento substancial dos invasores.

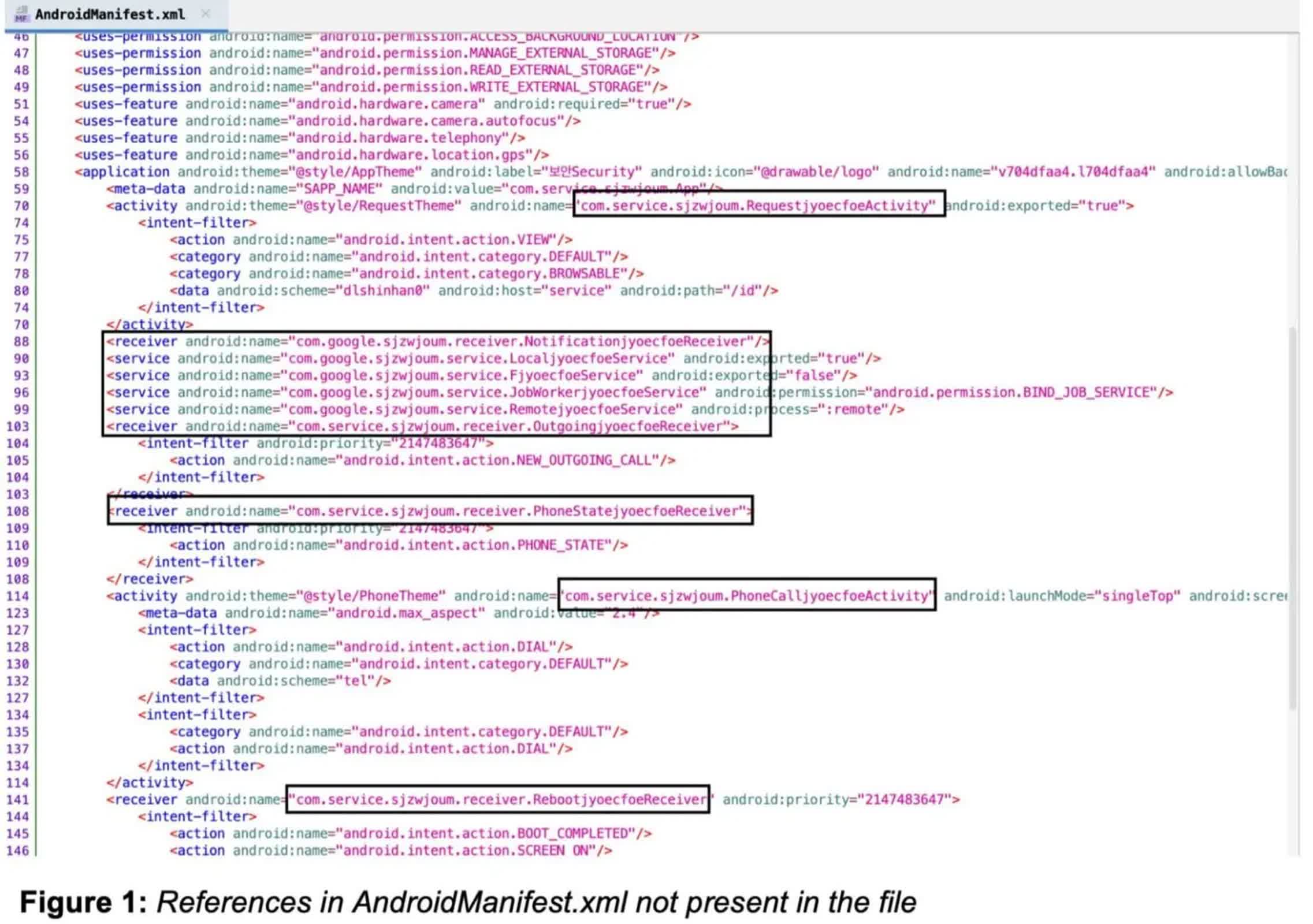

Um dos avanços mais significativos é o aumento do nível de ofuscação empregado pelo malware. As novas variantes utilizam um arquivo .dex dinamicamente descriptografado e carregado para ocultar seu código malicioso, tornando a detecção e a análise mais desafiadoras.

O método primário de infecção do FakeCall é semelhante às versões anteriores. O malware normalmente entra no dispositivo da vítima por meio de um ataque de phishing, enganando os usuários para que baixem um arquivo APK que atua como um dropper. Uma vez instalado, esse dropper implanta a carga maliciosa, estabelecendo comunicação com um servidor de Comando e Controle (C2).

A funcionalidade principal do malware gira em torno de sua capacidade de interceptar e manipular chamadas telefônicas. Quando instalado, o FakeCall solicita que o usuário o defina como o manipulador de chamadas padrão do dispositivo. Essa solicitação aparentemente inócua concede ao malware controle extensivo sobre todas as chamadas recebidas e efetuadas.

O sofisticado sistema de interceptação de chamadas do FakeCall permite que ele monitore chamadas de saída e transmita essas informações para seu servidor C2. Quando uma vítima tenta contatar seu banco, o malware pode redirecionar a chamada para um número controlado pelos invasores. Para manter o engano, o FakeCall exibe uma interface de usuário falsa convincente que imita a interface de chamada legítima do Android, completa com o número de telefone do banco real.

As últimas variantes do FakeCall introduzem vários novos componentes, alguns dos quais parecem ainda estar em desenvolvimento. Um Receptor Bluetooth monitora o status e as mudanças do Bluetooth, embora seu propósito exato permaneça obscuro. Da mesma forma, um Receptor de Tela monitora o estado da tela sem nenhuma atividade maliciosa aparente no código-fonte.

Um novo Serviço de Acessibilidade, herdado do Serviço de Acessibilidade do Android, concede ao malware controle significativo sobre a interface do usuário e a capacidade de capturar informações exibidas na tela; isso demonstra a sofisticação aumentada do malware. Com base na análise de versões anteriores, ele poderia monitorar potencialmente a atividade do discador, conceder permissões automaticamente ao malware e até mesmo permitir que invasores remotos assumissem o controle total da IU do dispositivo da vítima.

Além disso, um Phone Listener Service atua como uma ponte entre o malware e seu servidor de comando e controle, permitindo que invasores emitam comandos e executem ações no dispositivo infectado.

Comentários