Hackers estão usando páginas falsas de verificação CAPTCHA para enganar os usuários do Windows a executar comandos maliciosos do PowerShell que instalam o software StealC Stealer.

A campanha publica o StealC, uma ferramenta de roubo de informações que tem como alvo credenciais do navegador, carteiras de criptomoedas, contas Steam, dados de login do Outlook, informações do sistema e capturas de tela. Os dados roubados são enviados para um servidor de comando e controle (C2) usando tráfego HTTP criptografado RC4.

Hacks semelhantes que já vimos no passado.

Como funciona o ataque CAPTCHA falso?

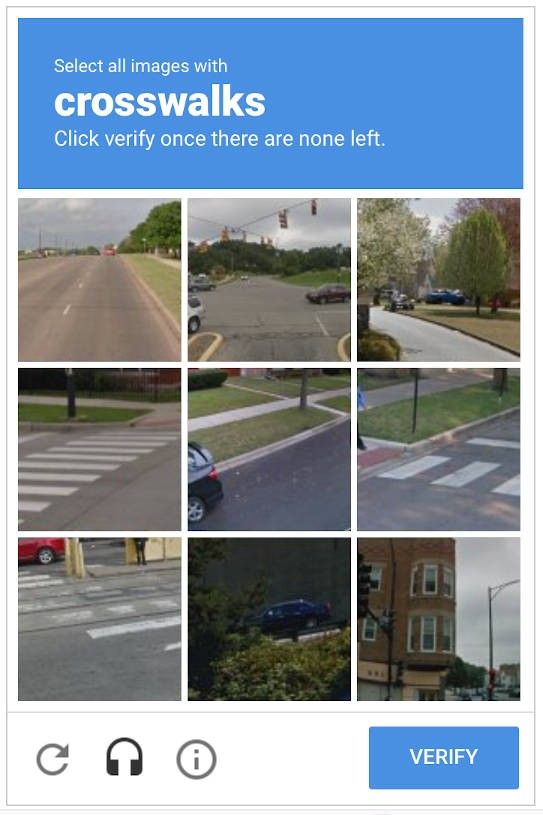

Invasores injetam JavaScript nesses sites. Quando os usuários visitam, eles são redirecionados para uma página CAPTCHA falsa projetada para se parecer com uma tela de verificação do Cloudflare.

Em vez de apresentar uma imagem tradicional ou um desafio de caixa de seleção, o CAPTCHA falso instrui os usuários a:

- Pressione a tecla Windows + R

- Pressione Ctrl + V

- Pressione Enter

As instruções são enquadradas como parte de um processo de verificação.

Essa técnica, conhecida como “ClickFix”, explora a confiança do usuário em prompts simples do teclado. As vítimas são feitas para acreditar que estão completando uma verificação de segurança de rotina, como de costume.

Nova Onda de Ataque ClickFix Visando Sistemas Windows para Implantar StealC Stealer

Quando os usuários seguem as instruções:

- Um comando malicioso do PowerShell é pré-carregado na área de transferência.

- Pressionar Ctrl + V cola o comando na caixa de diálogo Executar do Windows.

- Pressionar Enter executa o script.

O script então se conecta a um servidor remoto e baixa componentes adicionais de malware StealC Stealer.

Como o comando é executado manualmente através da caixa de diálogo Executar, ele pode ignorar alguns avisos de download do navegador e avisos de segurança.

Uma vez instalado, o StealC começa a coletar credenciais armazenadas e outros dados confidenciais, incluindo detalhes da conta do Outlook.

Quais alvos do ClickFix com Stealthy StealC?

StealC visa especialmente:

- Credenciais de login do navegador

- Carteiras de criptomoedas

- Contas Steam

- Credenciais do Outlook

- Informações do sistema

- Capturas de tela

O processo usa tráfego HTTP criptografado para falar com a infraestrutura controlada pelo invasor.

Como se proteger do golpe do CAPTCHA?

O ataque falso do CAPTCHA depende da interação do usuário. A principal defesa é nunca executar comandos de páginas da web.

Se um site pedir que você:

- Abra a caixa de diálogo Executar

- Cole um comando

- Executar PowerShell

Feche a página imediatamente.

Desafios CAPTCHA NÃO requerem atalhos de teclado ou comandos no nível do sistema. Qualquer pedido desses é uma grande bandeira vermelha.

Ações adicionais incluem:

- Evite executar comandos do PowerShell que você não iniciou explicitamente.

- Mantenha os recursos de segurança do Windows ativados.

- Monitore a atividade de rede de saída incomum se você gerenciar sistemas corporativos.

- Restrinja a execução do script e imponha políticas de controle de aplicativos em ambientes gerenciados.

Se você suspeitar que já executou tal comando:

- Desconecte o dispositivo da rede.

- Execute uma verificação de segurança completa com ferramentas de proteção atualizadas.

- Altere senhas para Outlook, e-mail e outras contas armazenadas a partir de um dispositivo limpo.

- Ative a autenticação multifator quando disponível.

Por que o ataque CAPTCHA é eficaz?

O método CAPTCHA não depende de downloads de arquivos tradicionais. Em vez disso, ele usa engenharia social e psicologia para fazer com que os usuários executem comandos maliciosos por conta própria.

Ao aparecer como uma verificação CAPTCHA, os hackers aproveitam uma interação web comum e amplamente confiável.

O ataque tem como alvo os sistemas Windows especificamente, usando ferramentas integradas, como o PowerShell e a caixa de diálogo Executar.

Não há necessidade de um patch da Microsoft. Porque não abusa de uma vulnerabilidade do sistema, mas sim do comportamento do usuário.

Ghacks

Comentários