Resumindo: Os worms USB são tradicionalmente projetados para se espalhar onde puderem, acessando qualquer dispositivo de armazenamento removível que encontrarem. Quando a ciberespionagem e a ciberguerra entram em conflito, esta capacidade de propagação pode funcionar contra a intenção original do malware.

A Check Point Research descobriu e analisou recentemente um novo worm com capacidade de propagação USB, uma solução aparentemente "mais simples". malware criado por Gamaredon, um grupo conhecido que trabalha com o Serviço Federal de Segurança Russo (FSB). Também conhecido como Primitive Bear, ACTINIUM e Shuckworm, Gamerdon é um jogador incomum no ecossistema de espionagem russo, que visa quase exclusivamente comprometer alvos da Ucrânia.

A Check Point afirmou que, embora outras equipas russas de ciberespionagem prefiram esconder a sua presença tanto quanto possível, a Gamaredon é conhecida pelas suas campanhas em grande escala, ao mesmo tempo que se concentra em alvos regionais. LitterDrifter, o worm recentemente descoberto pelo grupo, parece aderir ao comportamento usual do Gamaredon, pois provavelmente foi muito além de seu comportamento original alvos.

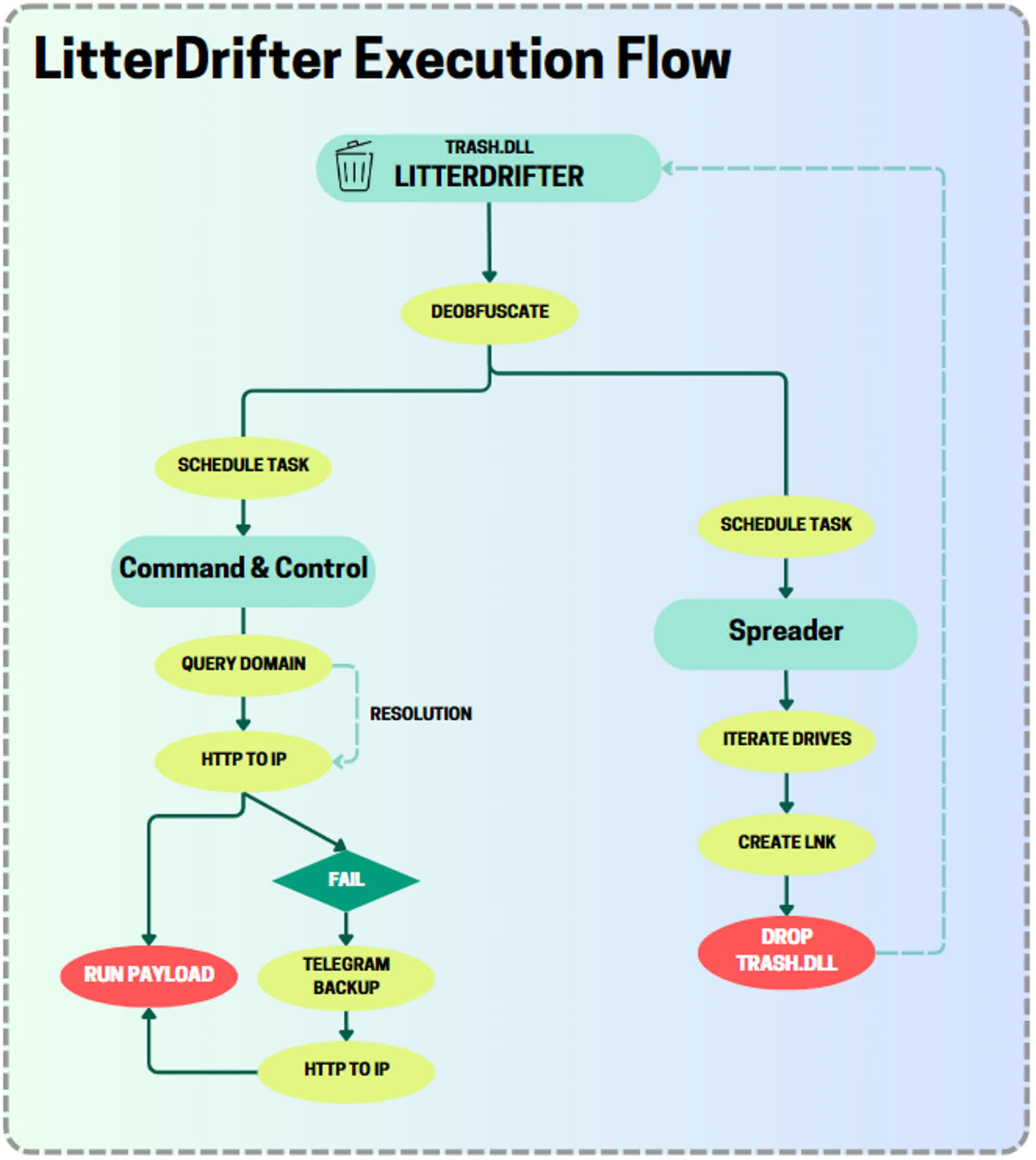

LitterDrifter é um worm escrito na muito difamada linguagem VBScript (VBS) com duas funcionalidades principais: controle "automático" espalhando-se por unidades flash USB e ouvindo pedidos remotos vindos dos criadores. servidores de comando e controle (C2). O malware parece ser uma evolução dos esforços anteriores do Gamaredon com propagação USB, explicaram os pesquisadores da Check Point.

LitterDrifter emprega dois módulos separados para atingir seus objetivos, que são executados por um sistema "fortemente ofuscado". componente orquestrador VBS encontrado na biblioteca trash.dll. O worm tenta estabelecer persistência em sistemas Windows adicionando novas tarefas agendadas e chaves de registro, explorando a estrutura do Windows Management Instrumentation (WMI) para identificar alvos USB e criar atalhos com nomes aleatórios.

O worm tenta infectar um alvo USB assim que a unidade flash é conectada ao sistema. Após a infecção, o LitterDrifter tenta entrar em contato com um servidor C2 escondido atrás de uma rede de endereços IP dinâmicos que geralmente duram até 28 horas. Depois que a conexão for estabelecida, o LitterDrifter pode baixar cargas adicionais, decodificá-las e finalmente executá-las em um sistema comprometido.

A Check Point Research disse que nenhuma outra carga útil foi baixada durante o trabalho de análise, o que significa que o LitterDrifter é provavelmente o primeiro estágio de um ataque contínuo mais complexo. A maioria das infecções pelo LitterDrifter foi descoberta na Ucrânia, mas o worm também foi identificado em PCs localizados nos EUA, Alemanha, Vietnã, Chile e Polônia. O Gamaredon provavelmente perdeu o controle de seu worm, que acabou se espalhando para alvos não intencionais antes que o ataque total fosse implantado.

Comentários