Não importa se você tem um chefe curioso ou um relacionamento com uma pessoa controladora, ninguém tem o direito de ficar monitorando o seu telefone ou computador. Mas o que pode acontecer se alguém instalar um aplicativo espião em um de seus dispositivos?

Esses programas são desenvolvidos para ficarem o mais escondidos possível, mas você pode encontrá-los se souber como procurar.

Este guia tem como foco os softwares que foram desenvolvidos para se camuflarem no sistema, mas lembre-se: existem centenas de programas para controle parental e ferramentas de rastreamento (como o Android Manager ou o Buscar da Apple) que podem ser utilizados por familiares ou pessoas que configuraram o aparelho. A diferença é que é óbvio o fato de esses aplicativos estarem em atividade, mas você deve ter ciência deles e de como eles funcionam.

No iPhone

A boa notícia para usuários de iPhone é que o iOS simplesmente não permite que os aplicativos tenham o mínimo de controle do sistema operacional; com isso, apps espiões não conseguem ter acesso ao que você está fazendo no telefone.

Mas existe uma exceção, e ela inclui fazer um jailbreak, destravando o sistema para que qualquer aplicativo possa ser instalado. Considerando o quão difícil é fazer isso hoje, vamos assumir que esse não é o seu caso, pois alguém precisaria ter bastante conhecimento e pegar seu aparelho por um bom tempo para realizar o desbloqueio.

A maneira mais fácil de checar isso é conferindo se os aplicativos Cydia e SBSettings aparecem na sua tela inicial.

Se você descobrir que foi feito um jailbreak em seu iPhone, restaurar as configurações de fábrica deve resolver, mas faça um backup das coisas importantes, pois a redefinição apagará todos os arquivos do telefone. O melhor caminho para fazer a restauração é pelo computador, e a Apple tem um guia completo para você seguir.

No Android

Instalar aplicativos para espionar dispositivos Android é, de certa forma, mais fácil. Isso porque, mesmo estando fora da loja oficial da Google, os programas podem ser distribuídos por outros meios.

Para instalar o app, a pessoa interessada em espionar precisa ter acesso físico ao telefone e conseguir desbloqueá-lo em algum momento. Então, se você mesmo configurou o aparelho e ele nunca ficou por mais de alguns segundos nas mãos de terceiros, deve estar livre de espiões.

Caso seu telefone tenha sido comprometido, provavelmente você notará que a bateria está acabando muito rápido ou aquecendo mesmo sem uso.

Outra pista de celular comprometido são notificações inesperadas e reinicializações ou desligamentos demorando mais que o normal.

Obviamente essa não é uma ciência exata, já que os aplicativos espiões são desenvolvidos para não serem encontrados, mas qualquer tipo de comportamento anormal do telefone pode ser uma dica.

Aplicativos de monitoramento corriqueiramente ocultam seus ícones, mas podem aparecer na lista de apps com nomes genéricos e sem sentido para tentar não atrair atenção.

Acesse "Configurações", clique em "Apps e Notificações" e "Ver todos os Apps" para checar.

Para uma segurança extra, você pode obter ajuda para identificá-los através de alguns aplicativos como Incognito, Certo e Kaspersky Antivírus, que têm boas recomendações de usuários e devem avisar caso encontrem algo suspeito.

Como checar o computador

A maioria dos princípios citados para Android e iOS tende a ser válida para Windows e macOS. Alguém precisa ter acesso ao computador ou enganá-lo para que você mesmo instale algo sem saber — o que não é difícil para funcionários do departamento de TI na sua empresa. Como sempre, mantenha seu notebook ou desktop protegido por senha e preste atenção na segurança física, ficando de olho em quem tem acesso ao computador e quando.

Tanto a Microsoft quanto a Apple estão cientes desse problema, por isso Windows e macOS poderão detectar e bloquear alguns aplicativos automaticamente. Caso precise de ajuda extra, alguns apps como Norton, BitDefender e Malwarebytes estão disponíveis para ambos os sistemas.

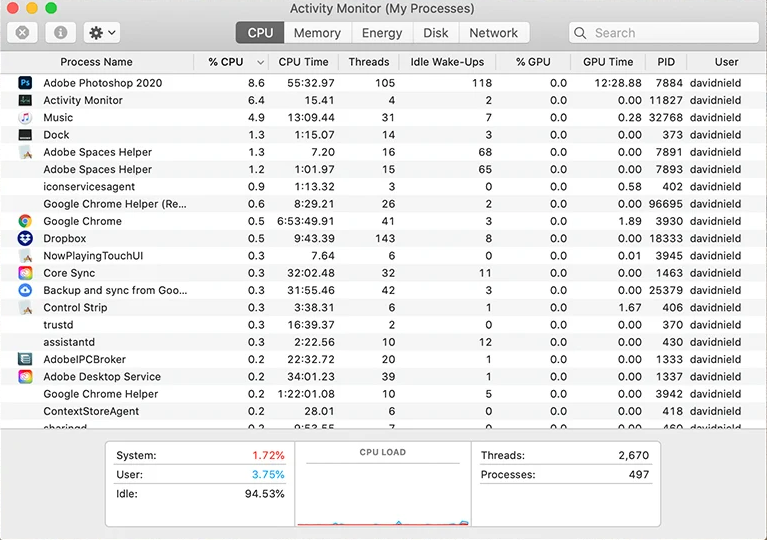

Você também pode fazer a verificação de aplicativos e processos que iniciam automaticamente quando o computador é ligado. No Windows, essa lista é encontrada na aba Inicializar no Gerenciador de Tarefas (Ctrl+Shift+Esc). No macOS, abra o menu "Preferências do Sistema", selecione "Grupos e Usuários" e "Itens de Login". Caso encontre algo suspeito, faça uma busca na web pelo nome do aplicativo ou processo.

Existem algumas permissões extras que esse tipo de aplicativo precisa no macOS. Em "Preferências do Sistema", acesse "Segurança e Privacidade" e então "Privacidade". Faça a verificação em "Monitoramento de Entrada" e "Acesso completo ao disco", pois aplicativos espiões geralmente precisam dessas autorizações. No Windows não existe essa exata função, mas você pode visualizar as permissões dos aplicativos acessando o item "Privacidade" encontrado em "Permissões de Aplicativos" no menu "Configurações".

Como checar sua conta online

Para alguém que quer invadir a privacidade alheia, tende a ser mais fácil conseguir acesso a contas online do que aos dispositivos. Com a possibilidade de consultar tudo pela internet, de redes sociais a e-mails, a espionagem tende a ser mais efetiva.

Com isso em mente, busque acessos não autorizados em suas contas. Isso obviamente começa com a proteção do nome de usuário e uma senha segura, então considere utilizar um Gerenciador de Senhas para manter códigos fortes, aleatórios e diferentes para cada conta. Se tiver disponibilidade, ative a autenticação em dois fatores.

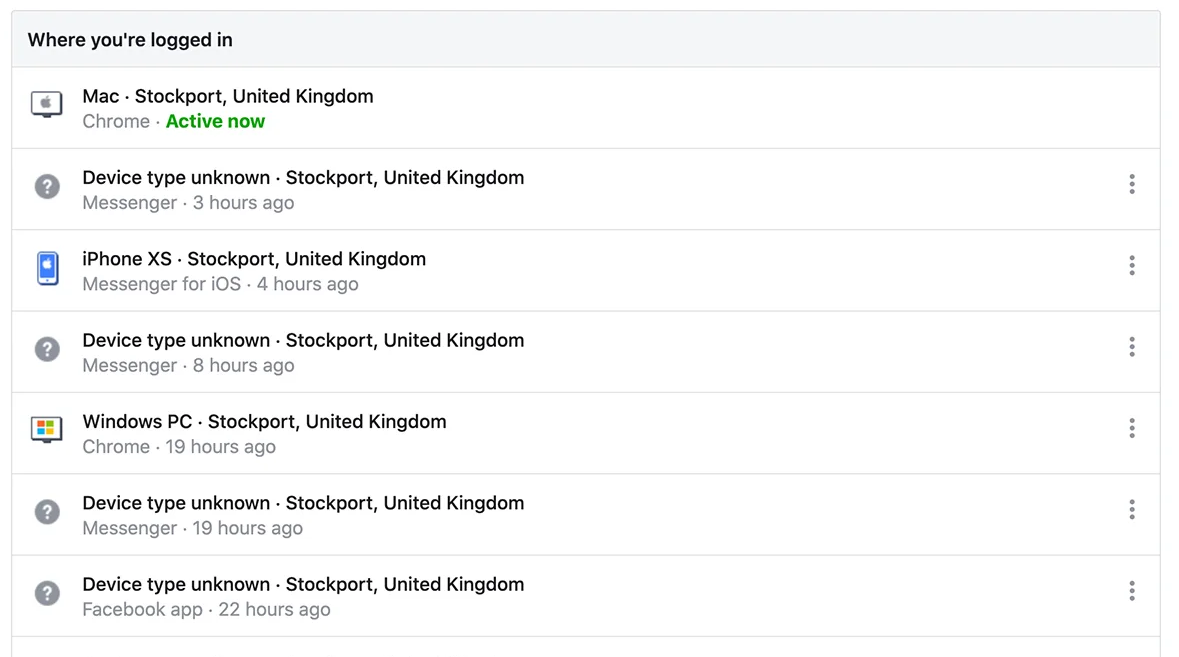

Se houve algum acesso indesejado em sua conta, você deve ser capaz de identificá-lo. No Facebook, por exemplo, visite sua página de Configurações e clique em "Segurança e Login" para verificar todos os dispositivos logados em sua conta e desconectar os que você não reconhece.

Alguns aplicativos como WhatsApp e Snapchat só permitem acesso em um único dispositivo, então você sabe que o login ativo é o que você está usando. Mas essa não é uma regra para todos os programas; no Instagram, por exemplo, se você acessar "Configurações" e clicar em "Segurança e Atividade de Login", poderá visualizar a lista de dispositivos conectados à conta. Para remover um deles, clique no ícone com três pontos e selecione "Sair".

Também recomendamos verificar atividades nas contas, como arquivos enviados por e-mail e mensagens recebidas e enviadas no Twitter ou Facebook Messenger. É válido checar os rascunhos e a lixeira para buscar ações que você não realizou. Se alguém acessou seu e-mail, é possível que tenha configurado um filtro automático para encaminhamento de todas as mensagens recebidas.

A verificação desses itens pode ser um pouco diferente em cada aplicativo ou sistema, mas fique de olho na lista de dispositivos conectados em sua conta e nas atividades do aplicativo. Essas são as melhores maneiras de identificar invasores, mas outra forma de mantê-los fora de suas contas é atualizar as senhas com frequência.

Comentários