Pesquisadores de segurança detectaram uma grande campanha de malware que está usando sites falsos para se passar por produtos e marcas populares para espalhar malware. Os chamados ataques de typosquatting registram nomes de domínio que se assemelham aos nomes de domínio de produtos legítimos. Muitas vezes, apenas um único caractere é diferente, adicionado ou removido do nome de domínio.

Embora os usuários observadores da Internet possam detectar o site falso olhando para o nome de domínio, muitos confiam em elementos visuais do site para julgar sua autenticação.

A campanha usa pelo menos mais de 200 domínios de digitação para personificar 27 marcas, incluindo TikTok, Figma, PayPal, SnapChat, APK Pure, Google Wallet ou Microsoft Visual Studio Code.

Originalmente detectada pela empresa de segurança cibernética Cyble, a empresa acreditava que a campanha estava visando o Android principalmente criando sites falsos para baixar arquivos APK do Android. Nossos colegas da Bleeping Computer descobriram que a campanha se estende além do Android, pois também tem como alvo marcas em software, criptomoedas e outros nichos.

Mesmo programas de código aberto populares, como Notepad++, Thunderbird ou Tor Browser, estão entre as marcas personificadas. Alguns nomes de domínio são muito semelhantes ao original e a maioria dos sites parece réplicas exatas dos sites originais.

A campanha espalha diferentes tipos de malware. A Bleeping Computer encontrou o malware de roubo de informações Vidar Stealer em um site falso do Notepad++, e o keylogger do Agente Tesla e o RAT em um site que se faz passar pelo site do Projeto Tor.

Os sites maliciosos são espalhados usando vários métodos, incluindo por e-mail, erros de digitação acidentais dos usuários e outros meios, que podem incluir mensagens de bate-papo, sites sociais ou SMS.

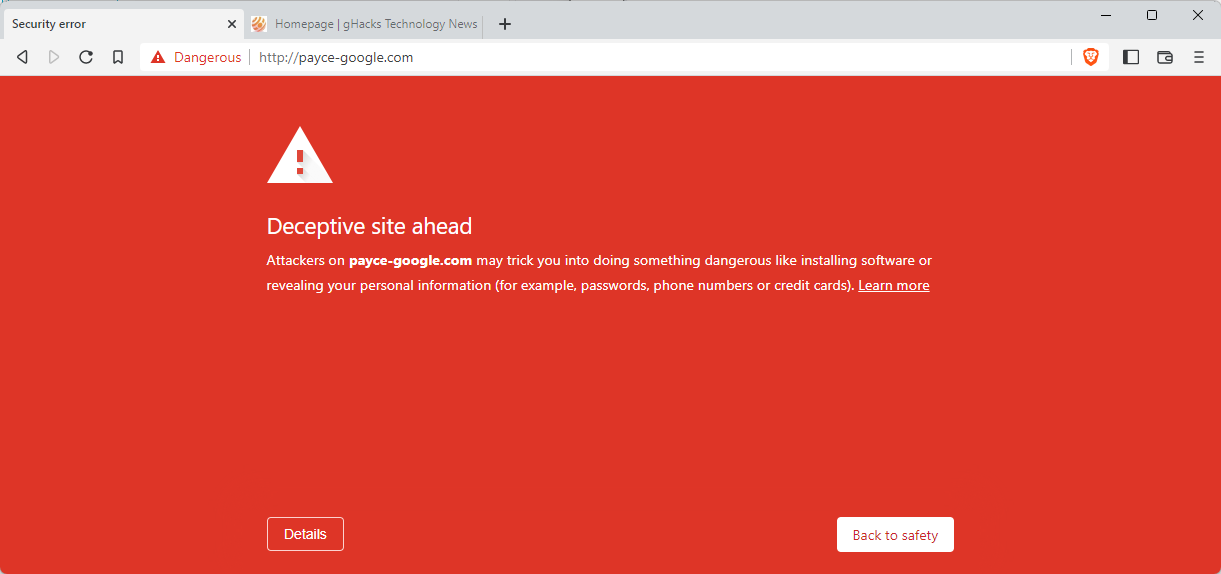

A maioria dos sites já deve estar bloqueada em navegadores da web modernos. Uma tentativa de abri-los em um navegador deve exibir um aviso de segurança. Há a chance, no entanto, de que novos sites sejam criados que ainda não estão bloqueados.

A principal proteção contra esse tipo de site é verificar o endereço do site antes de interagir com ele. Leva apenas um ou dois segundos para verificar a URL do site e determinar se é o site real ou não. Se os usuários não souberem o domínio real, eles podem usar os mecanismos de pesquisa para encontrar a página inicial certa. Às vezes, os dados locais também podem ajudar a identificar o site correto.

Também é uma boa ideia evitar clicar em quaisquer links em e-mails e sites sociais.

Agora você: você verifica os endereços do site antes de interagir com eles?

Comentários